خلاصه: باجافزار Locky با استفاده از ترفندهای جدید، بازگشتی دوباره داشته است. این باجافزار از طریق یکی از بزرگترین کمپینهای ارسال هرزنامه– با ۲۳ میلیون ارسال در روز- منتشر شد. جدیدترین نوع این باجافزار افزونهی .lukitus را به فایلهای رمزشده اضافه میکند.

این باجافزار از طریق یکی از بزرگترین کمپینهای ارسال هرزنامه – با ۲۳ میلیون ارسال در روز- منتشر شد. جدیدترین نوع این باجافزار افزونهی .lukitusرا به فایلهای رمزشده اضافه میکند.

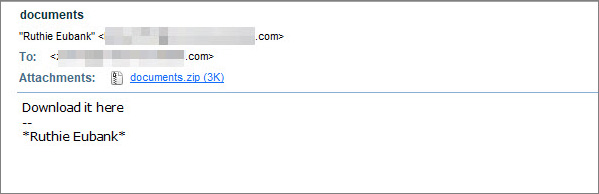

بر اساس گزارش محققان شرکت AppRiver : هنگامی که همهی فایلهای قربانی رمز شد، مهاجمان دستورالعمل رمزگشایی را با یک تصویر پسزمینه و یک فایل HTM به نام Lukitus[dot]htm برروی صفحه نمایش میدهند. بدافزار به ایمیلهایی با موضوعات مبهم، مانند "Please Print" ، "Document"، "Scans" و... ضمیمه میشود و متاسفانه برای کسانی که آلوده شدهاند روشی برای بازگردانی اطلاعات وجود ندارد و باجافزار ۰.۵ بیتکوین که نزدیک به ۲۰۰۰ دلار است را برای عرضهی کلید رمزگشایی درخواست میکند.

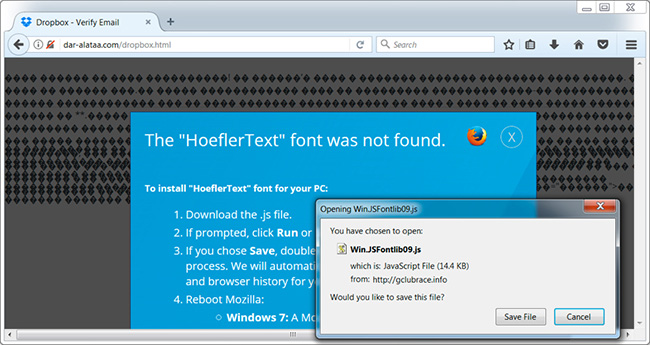

همچنین روش دیگری که نوعی از باجافزار Locky به نام "Lukitus" را منتشر میکند، شناسایی شده است. این روش از یک فرم notification که به نظر میرسد از DropBox نشأت میگیرد همراه با لینکهایی به وبسایتهایی با ظاهر جعلی DropBox بهره میگیرد. Ducan، پژوهشگر امنیت سایبری در این مورد میگوید: " زمانی که لینکها را در Internet Explorer 11 یا Microsoft edge دیدم، آنها تنها یک صفحهی جعلی DropBox را نشان میدادند، در حالی که همین لینکها در Chrome یک اطلاعیهی جعلی "The HoeflerText font was not found" را نمایش میدهند. این اطلاعیه یک دکمهی "Update" دارد، زمانی که برروی این دکمه کلیک کردم یک فایل جاوااسکریپت به نام Win.JSFontlib09.js دریافت کردم. این فایل برای دانلود باجافزار Locky طراحی شدهاست."

این ترفند بر روی firefox نیز کار میکند:

در آخر بایستی اشاره گردد که محققان Malwarebyte یک روش دیگر برای انتشار باجافزار Locky کشف کردند که از اسناد word برای اینکار استفاده میکند. توسعهدهندگان این بدافزار از اسناد Office که شامل ماکروهایی برای بازیابی payloadها هستند استفاده کردهاند، اما به طور معمول به محض اینکه کاربر بر روی دکمهی "Enable Content" کلیک میکند کد اجرا میشود. این روش تا زمانی که کاربر فایل جعلی word را ببندد، منتظر میماند. اسناد مخربی که در این روش استفاده میشوند احتمالا در جعبههای شنی رفتار بیضرری را از خود نشان میدهند در حالی که هنگام بستهشدن سند به کاربران آسیبخواهندزد.