خلاصه: آسیبپذیری جدید CVE-2020-10713 در بوتلودر (Boot Loader) GRUB2 شناسایی شده است که تهدیدی برای میلیاردها ماشین شامل تقریباً تمامی توزیعهای لینوکس و سیستمهای ویندوز در سراسر دنیا است. مهاجم با سوءاستفاده از این آسیبپذیری در فرایند Boot Loading نفوذ کرده و کنترل کامل سیستمعامل را بدست میگیرد.

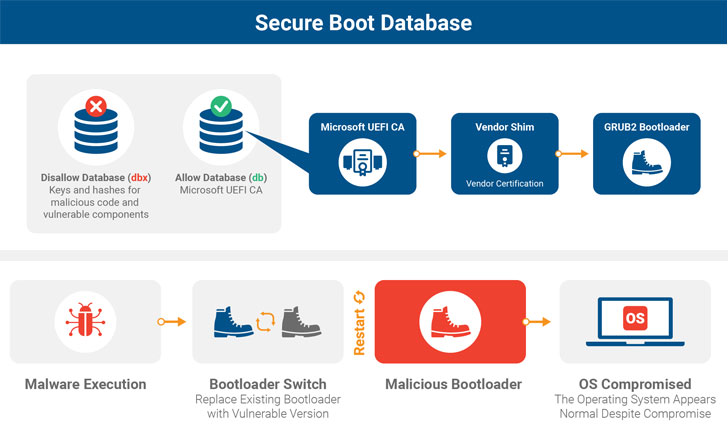

بوتلودر GRUB2 در توزیعهای لینوکس، سیستمعامل ویندوز، MacOS و سیستمهای عامل مبتنی بر BSD مورد استفاده قرار میگیرد. آسیبپذیری جدید CVE-2020-10713 در بوتلودرGRUB2 شناسایی شده است که تهدیدی برای میلیاردها ماشین شامل تقریباً تمامی توزیعهای لینوکس و سیستمهای ویندوز یعنی تمامی سرورها، سیستمهای خانگی، شبکههای اینترنت اشیاء و ... لینوکس و ویندوز در سراسر دنیا است.هر چند پژوهشگران شرکت Eclypsium، این حفره امنیتی را پیشتر شناسایی کرده بودند؛ جزئیات فنّی BootHole به تازگی منتشر شده است. جزئیاتی که نحوه حمله مهاجمین را روشن میکند. فرایند boot-loading که بخشی از بوتلودر است و وظیفه آن بارگیری اطلاعات در حافظه اصلی سیستم شماست، دقیقاً جاییست که مهاجم با سوءاستفاده آسیبپذیری CVE-2020-10713 به آن دسترسی داشته و میتواند اطلاعات مخرب خود را وارد کرده تا کنترل کامل سیستمعامل شما را بدست بگیرد.

امّا چگونه؟

پاسخ، تغییر فایل grub.cfg است. فایلی که تنظیمات خاص سیستم در آن قرار دارد و میتوان گفت پیکربندی بوتلودر سیستم را در دل خود دارد. مهاجم این فایل را بهگونهای تغییر میدهد تا سرریز بافر اتفاق افتد. دقیقاً زمانی که GRUB2 در حال خواندن فایل است؛ مهاجم اطلاعات مخرب خود را وارد کرده و آنها را اجرا میکند یا حتّی میتواند بوتلودر را با نسخه معیوب و/یا دلخواه خود جایگزین کند و بدین ترتیب کنترل کامل سیستمعامل را بر عهده دارد.

سوال دیگر آن است که مگر برای تغییر در فایل grub.cfg نیاز به مجوّز نیست؟ متأسفانه مهاجم با استفاده از آسیبپذیری از نوع ارتقاء امتیاز موجود در سیستمعامل قربانی این دسترسی را برای خود ممکن میکند.

لازم به ذکر است که این آسیبپذیری حتّی در زمان فعّال بودن مُد secure-boot نیز قابلسوءاستفاده است. علّت آن است که برای برخی دستگاهها و سیستمهایعامل، مُد secure-boot نمیتواند فایل grub.cfg را تائید کند و این فرصتی برای مهاجم است تا تغییرات دلخواه خود را در این فایل اعمال کند.

انتظار میرود شرکتهایی که این آسیبپذیری در محصولاتشان گزارش شده است، وصلههایی برای رفع BootHole ارائه دهند. البتّه این فرایند زمانبر خواهد بود، چرا که رفع این آسیبپذیری و اشکالات ناشی از آن به دلیل تعدّد مؤلفهها، نیاز به دریافت گواهی از مراجع و رمزنگاری پیچیده مستلزم صرف زمان و هزینه است.

در پایان مهمترین شرکتهایی که آسیبپذیری BootHole تهدیدی برای امنیت محصولاتشان است، معرّفی شدهاند:

(Red Hat (Fedora and RHEL

(Canonical (Ubuntu

(SuSE (SLES and OpenSUSE

Debian

VMware

Microsoft

HP