خلاصه: هفته گذشته حمله باجافزاری WannaCry همه توجهها را به خود جلب نمود. پس از آن کارشناسان به تکاپو افتادند و مهمترین توصیه آنها بهروزرسانی ویندوز و یا نصب وصله رفع آسیبپذیری ویندوز بود. همچنین مایکروسافت برای نسخههای قدیمی ویندوز نیز وصله منتشر نمود. ولی WannaCry اولین بدافزاری نیست که از این آسیبپذیری استفاده کرده و لااقل دو بدافزار قبل از WannaCry از این آسیبپذیری افشا شده توسط گروه دلالان سایه استفاده نمودهاند که خطرناکتر از آن هستند.

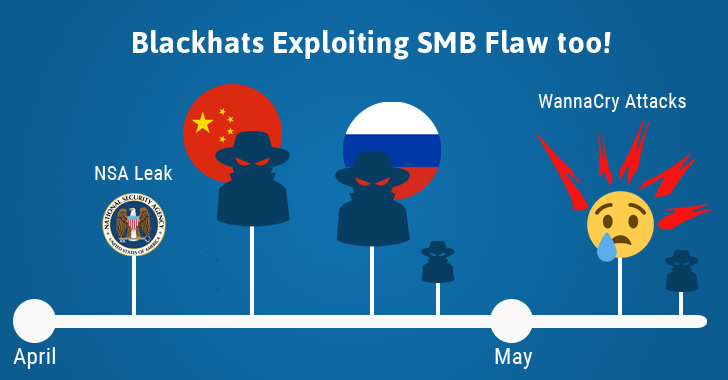

از دو ماه پیش که گروه دلالان سایه ابزارهای هک که از سازمان ملی امنیت آمریکا (NSA) به سرقت برد و آنها را افشا نمود تعدادی از هکرها دست به استفاده از آنها زدهاند. بسیاری از این ابزارها امکان ه کار گرفته شدن برای هک کاربران ویندوزی را دارند. منظور ما بیشتر ابزاری با نام Eternal Blue است که از آسیبپذیری که روی سرویس اشتراک فایل ویندوز SMB قرار داشت استفاده میکند.

پس از فاجعه باجافزار WannaCry در هفته گذشته توجه کارشناسان امنیتی به این آسیبپذیری جلب شد و همه کاربران را به نصب وصلههای رفع کننده این آسیبپذیری که دارای شناسه بینالمللی CVE-2017-0143 بود تشویق نمودند. اما جالب است بدانید که این اولین باری نبود که پس از افشای این آسیبپذیری توسط دلالان سایه، مورد استفاده هکرها قرار میگرفت. بر اساس شواهد، بسیاری از هکرها و سرویسهای اطلاعاتی از این آسیبپذیری با هدفهای مختلف استفاده نمودهاند. علاوه بر این، این آسیبپذیری اکنون روی ابزار نفوذ Metasploit هم قرار گرفته است.

یک گروه امنیتی به تازگی کشف نموده است که لااقل دو گروه مستقل هکری از این آسیبپذیری استفاده نمودهاند که لااقل سه هفته قبل از ظهور WannaCry اقدام به هک سیستمها نمودهاند. حملاتی این گروههای هکری به مراتب پیشرفتهتر از حمله باجافزاری WannaCry بوده است. این هکرها احتمالا روسی و چینی هستند و اقدام به نصب درب پشتی، باتنت و دزدیدن اطلاعات کاربران میکنند.

هر دو حمله از یک روند مشابه استفاده میکنند. آنها ابتدا با روشهای متفاوت سیستم قربانی را آلوده کرده و سپس با استفاده از ابزار Eternal Blue دیگر سیستمهای درون شبکه محلی سیستم قربانی را آلوده مینمایند. در آخر نیز با نصب درب پشتی روی سیستمهای قربانی دسترسی خود به سیستم را تضمین میکنند و اعمال خلافکارانه مورد نظر خود را انجام میدهند.

یکی از این گروههای هکری به احتمال زیاد روسی هستند، چون از آدرسهای ip روسیه این حملات انجام شده است. زمانی که یک سیستم به این بدافزار آلوده میشود اقدام به دانلود تعدادی ماژول مخرب میکند و به اطلاعات روی پایگاه داده SQLite دسترسی پیدا کرده و اطلاعات ورود کاربران را از مرورگر فایرفاکس سرقت میکند و به سرور کنترل و فرمان خود میفرستد. پس از آن با نصب یک باجافزار از نوع CRY128 فایلهای سیستم قربانی را رمز میکند.

یک گروه دیگر که از سرورهای چینی اقدام به کنترل حمله میکند مشابه حمله قبلی سیستم را آلوده میکند و با نصب درب پشتی امکان دسترسی خود به سیستم قربانی را حفظ میکند. پس از آن اقدام به یک بدافزار میکند که سیستم قربانی را به عنوان یک بات که برای حملات DDoS مورد استفاده قرار میگیرد در میآورد.

با اینکه این حملات بیش از سه هفته قبل از باجافزار WannaCry از آسیبپذیری ویندوز استفاده مینمودند چون هدف آنها متفاوت بود و به دنبال تصرف سیستم به مدت طولانی بودهاند به صورت انتحاری عمل نکرده و در سایه به کارهای خود پرداختهاند.

میتوان گفت این حملات تازه شروع کار است زیرا گروه دلالان سایه اعلام کرده که در آیندهای نزدیک اقدام به فاش کردن ابزارهای هک و آسیبپذیریهای دیگری میکند که از سازمان امنیت ملی امریکا (NSA) سرقت کرده است. با توجه به اینکه این آسیبپذیریها هنوز ناشناخته است احتمالا تاکنون برطرف نشده و کاربران باید خود مسائل و توصیههای امنیتی را رعایت کنند تا دچار مشکلات امنیتی همچون گرفتاری به باجافزار یا دیگر انواع بدافزار نشوند.