خلاصه: بدافزار جدید اندرویدی با نام switcher جدیدترین بدافزار شناخته شده برای این سیستمعامل محبوب است. اما این بدافزار به جای حمله به سیستم آلوده، از آن برای هک کردن روتر وایفای متصل به آن استفاده میکند و با هک کردن روتر و تغییر سرور DNS آن، همه ترافیک ارسال شده از طریق روتر وایفای را مورد هجور قرار میدهد.

باز هم یک بدافزار جدید برای سیستمعامل اندروید خبرساز شد. محققان و کارشناسان موفق به کشف بدافزار جدید اندرویدی شدهاند که ابزارهای اندرویدی را آلوده کرده است. اما بر خلاف معمول این بدافزار به دستگاه اندرویدی حمله نمیکند! این بدافزار با استفاده از ابزار اندرویدی، حملهای را علیه روتر وایفای انجام میدهد و هدف آن تحت کنترل گرفتن روتر و هک کردن کل ترافیک عبوری از آن است.

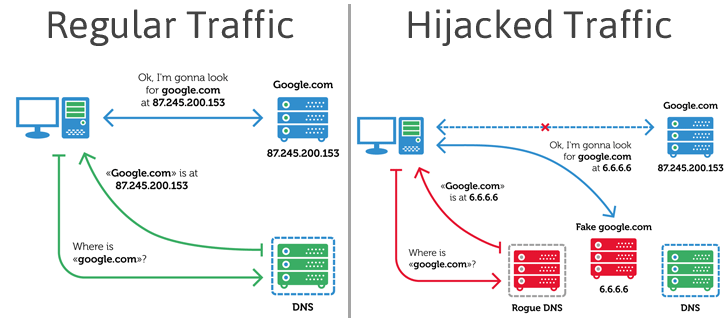

این بدافزار که switcher نام دارد توسط متخصصان شرکت کسپراسکی کشف شده است. هدف این بدافزار هک کردن روتر وایفای و تغییر سرور DNS برای تغییر مسیر ترافیک عبوری از روتر به سمت مورد نظر خود است.

هفته گذشته هم متخصصان شرکت ProofPoint حمله مشابهی را روی کامپیوترهای شخصی کشف کردهاند که به روشی مشابه با استفاده از کامپیوترها روترهای وایفای را مورد حمله قرار میداد.

بدافزار switcher با معرفی کردن خود به عنوان برنامه اندرویدی یک موتور جستجوی چینی به نام بایدو(com.baidu.com) و همچنین یک برنامه چینی برای به اشتراک گذاشتن مشخصات شبکههای خصوصی و عمومی وایفای (com.snda.wifilocaqting) به کاربر را فریب داده و روی دستگاههای اندرویدی نصب میشود.

هنگامی که قربانی یکی از این برنامههای آلوده را روی ابزار خود نصب کرد، بدافزار switcher به روتر وایفای که گوشی به آن متصل است حمله میکند و با استفاده از حمله brute-force به کمک دیکشنریهای موجود خود، سعی در یافتن نام کاربری و کلمه عبور ادمین روتر میکند.

پس از یافتن نام کاربری و کلمه عبوربه کمک یک کد جاوا اسکریپت، تلاش میکند که آدرس DNS که روی روتر تنظیم شده را تغییر دهد. با بررسیهای انجام شده روی رفتار این بدافزار مشخص شده که این حمله تنها روی روترهای شرکت TP-Link موفقیتآمیز بوده است.

پس از نفوذ بدافزار به روتر، آدرسهای DNS به آدرسهای مورد نظر حملهکننده تغییر مییابد که در واقع آدرس سرورهایی است که در اختیار هکرها است. محققان میگویند که بدافزار switcher معمولا از سه آدرس ip مشخص به آدرسهای ۱۰۱.۲۰۰.۱۴۷.۱۵۳ ۱۱۲.۳۳.۱۳.۱۱ و ۱۲۰.۷۶.۲۴۹.۵۹استفاده میکند.

با تغییر آدرس DNS، همه ترافیک عبوری از روتر به سرورها و سایتهای هکرها منتقل شده و ممکن است مورد حملات مختلفی چون فیشینگ قرار بگیرد.

تشخیص حمله موفق این بدافزار میتواند سخت باشد زیرا با ریبوت کردن روتر تنظیمات DNS باقی میماند و حتی اگر سرور DNS اول از کار بیوفتد از آدرس دوم استفاده میکند که آن هم تحت کنترل هکرها قرار دارد.

قربانیان این حمله اکثرا در کشور چین قرار دارند و حدود ۱۳۰۰ روتر از این طریق مورد حمله قرار گرفتهاند.

توصیه همیشگی برای آلوده نشدن دستگاههای اندرویدی استفاده از بازار گوگل پلی برای دانلود نرمافزار و عدم استفاده از بازارهای غیر مجاز دیگر است. همچنین برای جلوگیری از هک شدن روترها لازم است که نام کاربری و کلمه عبور آنها از حالت تنظیمات پیشفرض کارخانه خارج شده و یک کلمه عبور قوی برای آنها انتخاب شود.