خلاصه: ادوبی در بهروزرسانی اخیر خود برای فلشپلیر، آسیبپذیری روز صفری که در حملهای علیه روسیه استفاده شده بود را رفع کرد. این حمله "Operation Poison Needles" نام دارد. مهاجمان در این حمله با استفاده از این آسیبپذیری اطلاعات کامپیوتر و برنامههای نصب شده را به یک میزبان راه دور ارسال کرده و همچنین شلکدی را دانلود و بر روی کامپیوتر اجرا میکنند. . برای رفع این آسیبپذیری فورا از بهروزرسانی نسخهی ۳۲.۰.۰.۱۰۱ استفاده کنید.

ادوبی بهروزرسانیای را برای فلشپلیر منتشر کرد. این بهروزرسانی آسیبپذیری روز صفر که در حملهای علیه روسیه استفاده شده، را رفع کرده است . این حمله "Operation Poison Needles" نام دارد و کلینیک پزشکی "Polyclinic #2" روسیه را هدف قرار داده است.

براساس تحقیقات تیم پیشرفته پاسخگویی به تهدیدات Qihoo’s 360 و Gigamon در ۲۹ نوامبر ۲۰۱۸ حملهای علیه کلینیک "Polyclinic #2" روسیه کشف شد. سایت این کلینیک نشان میدهد که این کلینیک ارائهدهندهی خدمات پزشکی و زیبایی به کارمندان اجرایی و رده بالای فدراسیون روسیه است.

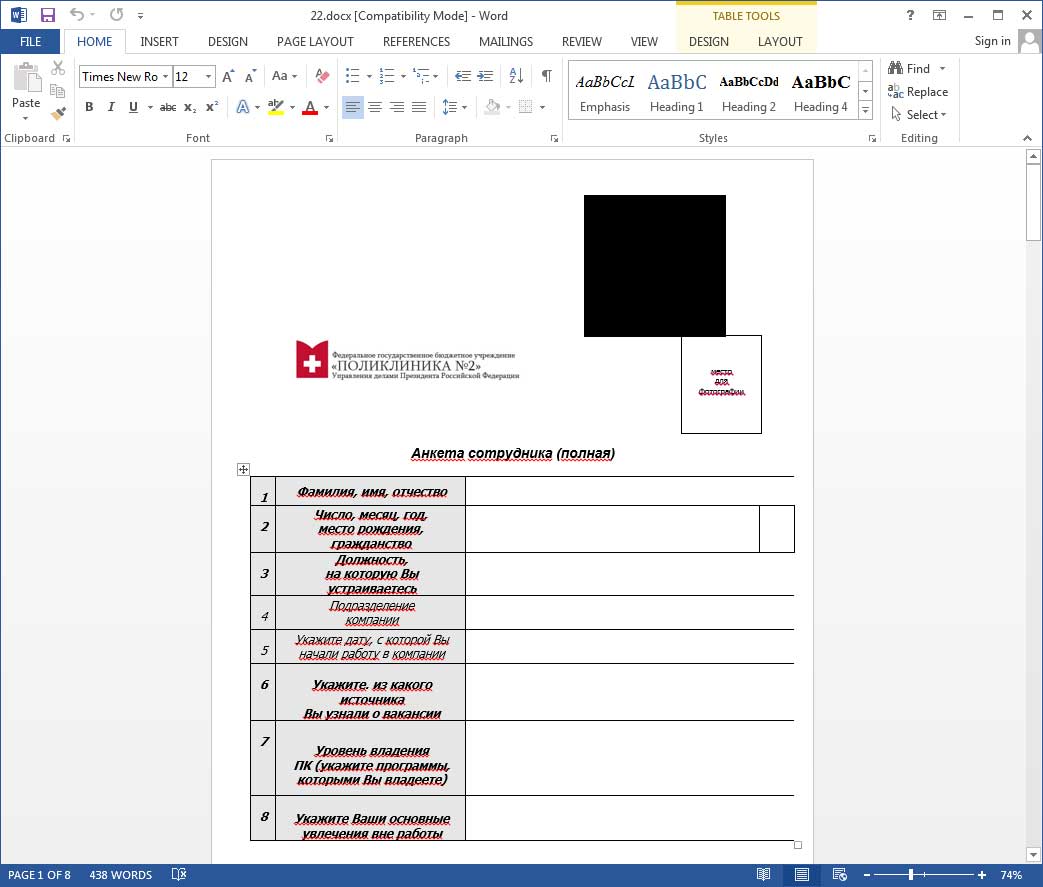

این حملهی هدفمند از طریق یک پرسشنامه جعلی برای کارکنان انجام شده است. وقتی این پرسشنامه باز میشود اکسپلویتی را برای آسیبپذیری روز صفر فلش راهاندازی میکند.

این پرسشنامه در زیر نشان داده شده است و شما میتوانید آبجکت فلش را که بهصورت یک مربع سیاه در داکیومنت نمایش داده شده است، ببینید.

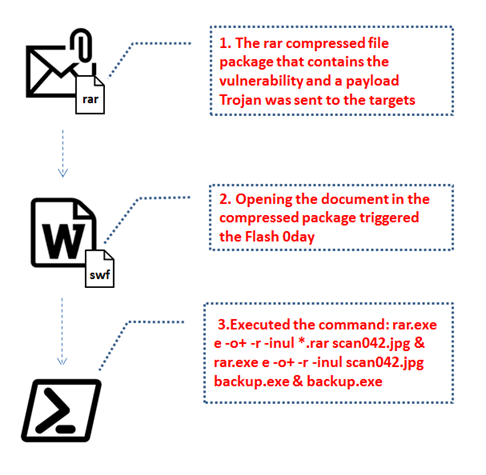

هنگامی که اکسپلویت راه اندازی میشود، Word یک هشدار با عنوان " The embedded content contained in this document may be harmful to your computer." را نشان میدهد. اگر کاربر موافق ادامهی روند باشد، دستور زیر برای استخراج فایل rar اجرا میشود و فایل backup.exe را که در داخل آن قرار دارد را اجرا میکند.

دستور اجرا شده بهصورت زیر است:

C:\WINDOWS\system32\cmd.exe /c set path=%ProgramFiles(x86)%\WinRAR;C:\Program Files\WinRAR; && cd /d %~dp0 & rar.exe e -o+ -r -inul*.rarscan042.jpg & rar.exe e -o+ -r -inulscan042.jpg backup.exe & backup.exe

تصویر زیر جریان حمله را نشان میدهد.

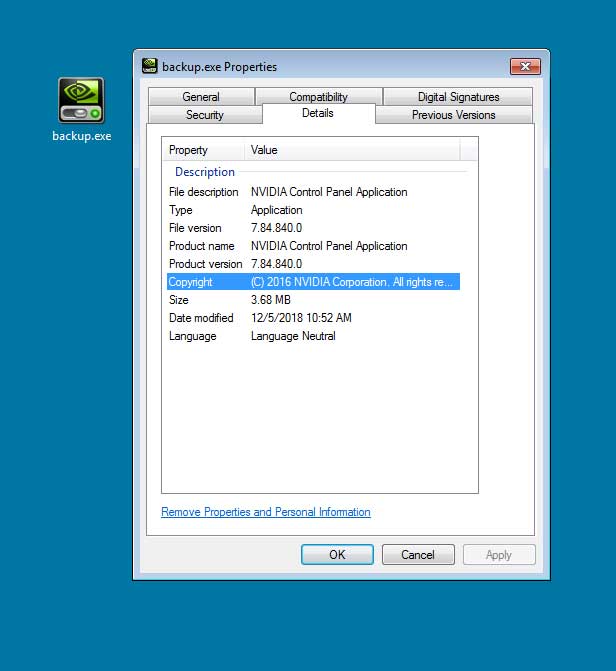

فایل backup.exe دربپشتیای است که وانمود میکند که برنامهی کنترلپنل Nvidiaست و از یک گواهینامه (certificate) دزدیده شده از "IKB SERVICE UK LTD" استفاده میکند، این گواهینامه از آن زمان تاکنون لغو شده است.

محققان اظهار داشتهاند که زمانی که برنامهی backup.exe اجرا میشود، خود را در %LocalAppData%\NVIDIAControlPanel\NVIDIAControlPanel.exe کپی میکند. این برنامه اطلاعات کامپیوتر و برنامههای نصب شده را به یک میزبان راه دور ارسال میکند و همچنین شلکدی را دانلود و بر روی کامپیوتر اجرا میکند.

محققان معتقدند که این حملات انگیزههای سیاسی دارند، چراکه دقیقا بعد از وقوع حادثهی Kerch Strait زمانی که گارد ساحلی روسیه سه کشتی دریایی اوکراینی را اسیر کردند اتفاق افتاد.

در این رابطه ادوبی بولتن امنیتی APSB18-42 را منتشر کرده و اظهار داشت که فلشپلیر ۳۱.۰.۰.۱۵۳ و قبل از آن تحت تاثیر این آسیبپذیری قرار دارند. این آسیبپذیری با شناسهی CVE-2018-15982 ردیابی میشود. برای رفع این آسیبپذیری فورا از بهروزرسانی نسخهی ۳۲.۰.۰.۱۰۱ استفاده کنید.