خلاصه: بازسازی و چهره ی جدید از تروجان شناخته شدهی اندرویدی؛ عاملان تروجان بانکی SVPENG در بازسازی جدید خود قابلیت جدیدی را افزودهاند و حالا میتواند به عنوان ثبت کنندهی تمامی وقایع صفحهکلید دستگاه اندرویدی (Keylogger) متنهای ورودی را سرقت کند. گرچه تا کنون گزارشات اندکی از آلودگی به این بدافزار گزارش شده، اما کاربران ۲۳ کشور مورد حملهی این بدافزار بودهاند. روسیه، آلمان، ترکیه، لهستان و فرانسه به ترتیب بیشترین تعداد آلودگی به این بدافزار را داشتهاند.

تروجان اندرویدی SVPENG در نسخهی جدید خود، با استفاده از سرویس «دسترسی»، که برای کمک به افراد با ناتوانیهای جسمی تعبیه شده، و دسترسی یافتن توسط این سیستم نقش KeyLogger را اجرا میکند و تمامی دادههای متن ورودی را سرقت میکند. سوء استفاده از این قابلیت سیستم، نه تنها برای سرقت اطلاعات ورودیهای متنی، بلکه برای خنثی کردن تلاشها برای از کار انداختن این تروجان توسط آنتیویروسها نیز کاربرد دارد.

گرچه تا کنون گزارشات اندکی از آلودگی به این بدافزار گزارش شده، اما کاربران ۲۳ کشور مورد حملهی این بدافزار قرار گرفتهاند. روسیه (۲۹درصد)، آلمان (۲۷ درصد)، ترکیه (۱۵ درصد)، لهستان (۶ درصد) و فرانسه(۳ درصد) به ترتیب بیشترین تعداد آلودگی به این بدافزار را داشتهاند. با وجود اینکه این تروجان بیشترین آلودگی را در دستگاههای کاربران روسی داشته، اما بر روی دستگاههایی که با زبان روسی کار میکنند اثر نمیکند. البته بهتر است بگوییم دستگاههای با زبان روسی، جامعهی هدف این تروجان نبودهاند. چرا که این، روش معمول مجرمان سایبری روسی برای گریز از شناسایی شدن و دستگیریست.

خانوادهی بدافزار SVPENG به مدد بهروزرسانیهای خود شناخته شدهاند. کار آنها از سال ۲۰۱۳ با حملاتی مانند بانک اطلاعات پیامکی آغاز شده است. در سال ۲۰۱۶ عاملان این بدافزارها، گسترش آن را از طریق ابزارهای تشخیص تبلیغ که از آسیب پذیری مرورگر کروم استفاده میکردند پیگرفتند و باعث شد تا این بدافزار یکی از خطرناکترین بدافزارهای موبایلی شود. در ادامه به رصد فعالیت این نسخهی جدید میپردازیم.

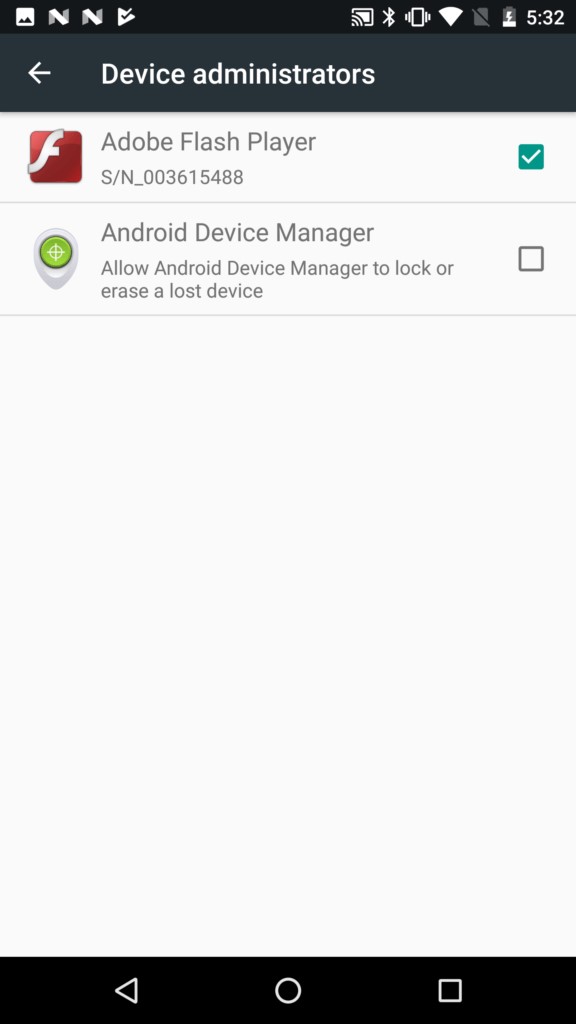

پس از آغاز به کار، این تروجان زبان دستگاه را چک میکند و اگر این زبان روسی نبود، از دستگاه اجازهی دسترسی به سرویس «دسترسی » را کسب میکند. با دریافت این اجازه، امکان انجام کارهای بسیار خطرناکی به این تروجان داده میشود. مثلا میتواند به خود، اختیارات مدیر دستگاه را بدهد، خود را به عنوان برنامهی پیشفرض پیامرسانی تعیین کند، قابلیت دریافت و ارسال پیام را داشته باشد، تماس برقرار کند و به لیست مخاطبین دسترسی داشته باشد. همچنین میتواند برنامههایی که تلاش میکنند تا این اختیارات را از آن بگیرند را بلاک کند.

دسترسی به این سرویس این قابلیت را به تروجان میدهد که به رابط کاربری دیگر برنامهها دسترسی داشته باشد و بتواند از آنها دادههایی را سرقت کند. همچنین این تروجان هر بار که کاربر دکمهای از صفحهکلید خود را لمس میکند، از صفحه اسکرینشات میگیرد و آنها را بر روی سرور خود بارگذاری میکند و این تهدید، تنها شامل صفحهکلید استاندارد اندروید نمیشود و برخی از صفحهکلیدهای دیگر نیز در معرض این خطر هستند.

اما برخی از برنامهها امکان اسکرینشات گرفتن را در زمانی که درحال اجرا هستند، به کاربر نمیدهند و این تروجان برای آنها راهکار دیگری دارد؛ نوشتههای پنجرهی فیشینگ برنامهی مورد حمله، بلافاصله بعد از نوشته شدن خوانده میشوند. این قابلیت نیز، یکی از قابلیتهای سرویس دسترسی است.

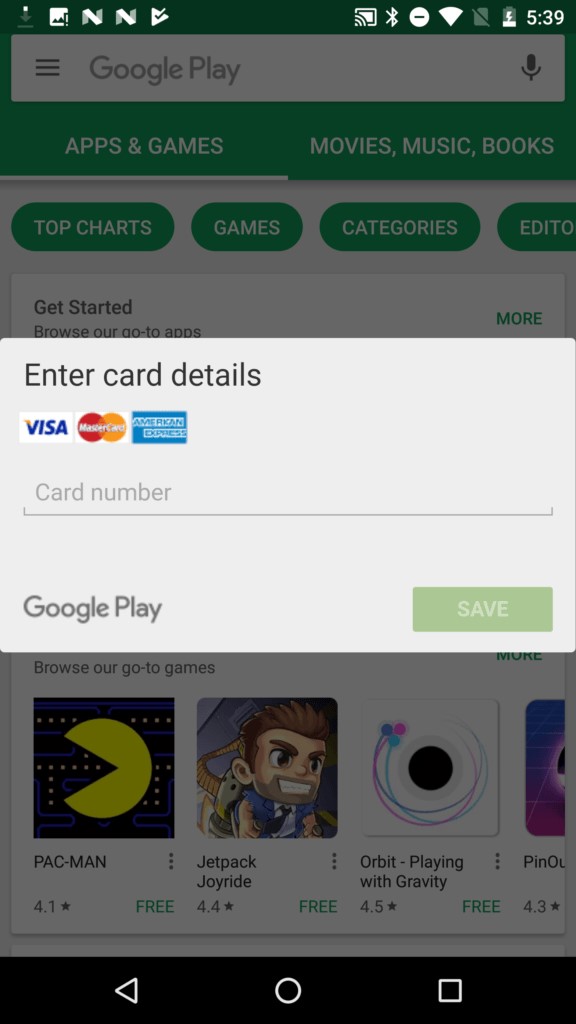

این تروجان نیز مانند بسیاری از تروجانهای بانکی دیگر، خود را در قالب برنامههای گوگل برای سرقت اطلاعات کارتهای اعتباری معرفی میکند.

این تروجان با نام اصلی Trojan-Banker.AndroidOS.Svpeng.ae از وبسایتهای آلوده به عنوان فلش پلیر عرضه شده و حتی بر دستگاههای اندرویدی که بهروزسانیهای لازم بر روی آنها انجام شده نیز اثر میکند.