خلاصه: ویکیلیکس اسنادی طبقه بندی شده در رابطه با دستهی جدیدی از پروژههای سیا که به آن لقب امپراطور داده را منتشرکرده است. این پروژه جدید شامل سه ابزار است که هدف آنها رایانههای Mac OS X اپل و سیستم عامل لینوکس است. این پروژه تازهترین افشاگری از پروژهی مداوم CIA-Vault7 است.

ویکیلیکس اسنادی طبقه بندی شده در رابطه با دستهی جدیدی از پروژههای سیا که به آن لقب امپراطور داده را منتشرکرده است. این پروژه جدید شامل سه ابزار است که هدف آنها رایانههای Mac OS X اپل و سیستم عامل لینوکس میباشد. همانطور که میدانید ویکیلیکس در پروژه Vault 7 اقدام به فاش کردن ابزارهای هک و جاسوسی سازمان سیا میکند.

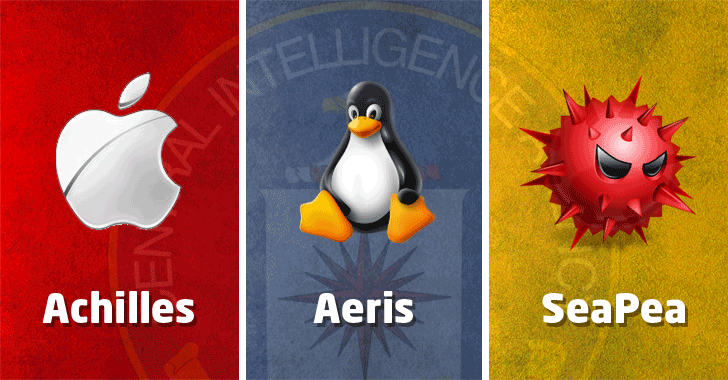

Achilles درب پشتی در تصاویر دیسک در سیستمعامل مک

این ابزار به اپراتورهای سیا اجازه میدهد تا تروجانی را با یک برنامهی قانونی Mac OS در داخل یک نصبکنندهی فایل تصاویر دیسک (.DMG) ادغام کند.

اسکریپت پوسته در Bash نوشتهشدهاست و تنها برای یک بار اجرا به یک یا چند اپراتور مشخص شده داده میشود.

به محضی که یک کاربر قربانی یک تصویر دیسک آلوده را روی رایانه اپل خود دانلود و نصب کرده و در این هنگام فایل اجرایی مخرب در پس زمینه اجرا میشود. پس از آن تمامی آثار Achilles به طور ایمن از برنامهی دانلود شده پاک شده به گونهای که فایل دقیقا مشابه فایل قانونی دانلود شده که فاقد تروجان است باشد. با این عملیات، کار برای محققان و آنتی ویروسها به منظور یافتن سیر اولیه آلودگی سخت میشود.

نسخه ۱.۰ Achilles در سال ۲۰۱۱ توسعه یافته و تنها روی Max OS 10.6 تست شده است.

SeaPea یک rootkit مخفی برای سیستمهای Mac OS X

دومین ابزار هک SeaPea نام دارد که به اپراتورهای سیا این توانایی را میدهد که فایلهای مهم، برنامهها و سوکتهای ارتباطات را از کاربران مخفی کند. همچنین به اپراتورها اجازه دسترسی به Mac را بدون اطلاع قربانی میدهد.

SeaPea در سال ۲۰۱۱ توسعه یافت و روی رایانههایی که دارای نسخه آخر سیستم عاملهای Mac OS X 10.6(Snow Leopard) و Mac OS X 10.7(Lion) کار میکند.

این rootkit برای نصب روی رایانههای Mac که به عنوان هدف قرار گرفتهاند نیاز به دسترسی سطح root دارد. جالب است بدانید که این ابزار با اصلاح دیسک آلوده شده و یا ارتقا Mac آلوده شده به نسخهی بعدی سیستمعامل از بین میرود.

Aeris یک ایمپلنت خودکار برای سیستمهای لینوکسی

سومین ابزار هک سیا، Aeris نام دارد که یک ایمپلنت خودکار نوشته شده به زبان C است که مخصوص سیستمعاملهای لینوکس از جمله Debian, CentOS, Red Hat میباشد.

اپراتورهای سیا میتوانند از اثرات مختلف Aeris با توجه به عملیاتهای پنهانی خود استفاده کنند.

این ابزار از فایلهای اتوماتیک، beconهای interval و jitter، پشتیبانی HTTPS LP مستقل و مبتنی بر برخورد و پشتیبانی پروتکل SMTP که همگی با ارتباطات رمزنگاری شده TLS همراه احراز هویت دوجانبه میباشند، پشتیبانی میکند.

SeaPea با مشخصات رمزنگاری NOD سازگار است و ساختاری فرمانی و کنترلی فراهم میکند که به چندین ایمپلنت استفاده شده توسط ویندوز شباهت دارد.

هفته گذشته، ویکیلیکس فاش کرد که پیمانکار سیا یعنی Raytheon Blackbird Technologies تکنیکهای پیشرفته هک و نرمافزارهای مخرب را تجزیه و تحلیل کرده است و ۵ گزارش را به آژانس برای کمک به توسعه نرمافزارهای مخرب خود ارائه کرده است. از ابتدای سال جاری تاکنون ویکیلیکس ۱۸ ابزار و روش هک و جاسوسی سازمان سیا را افشا نموده که برای اطلاع از آنها میتوانید به آرشیو خبری مراجعه کنید.