اخبار امنیتی

-

کشف نهانافزار در سفتافزار ILO در سرورهای HP

خلاصه: نهانافزاری کشف شده است که یک ماژول بدافزاری با نام Implant.ARM.iLOBleed.a را به سفتافزار iLO اضافه میکند و تعدادی از ماژولهای اصلی سفتافزار را نیز تغییر میدهد برای تأکید بر اهمیت امنیت سفتافزار iLO کافی است یادآوری کنیم که حمله به شبکه راهآهن ایران در تیرماه سال جاری، با کمک سوءاستفاده از آسیبپذیریهای قدیمی همین سفتافزار بود.

۰۳/۰۱/۲۰۲۲ -

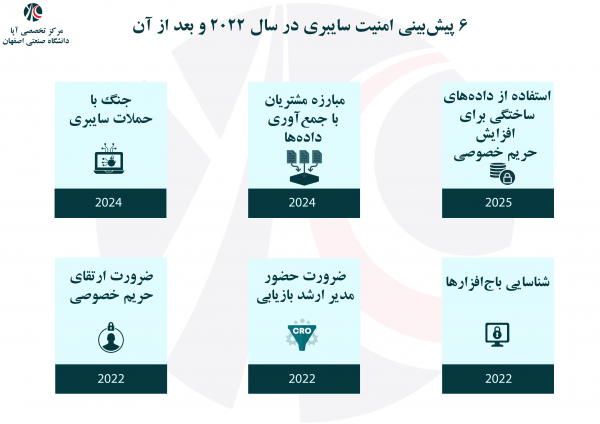

چشمانداز امنیت سایبری در سال ۲۰۲۲ و پس از آن

خلاصه: هرسال با آغاز سال جدید میلادی، کارشناسان وضعیت امنیت سایبری پیشرو را پیشبینی میکنند. در این گزارش به ۶ پیشبینی برجسته از آینده نزدیک امنیت سایبری خواهیم پرداخت.

از اواخر سال ۲۰۲۱، متخصصین فناوری اطلاعات اتفاقات سالهای بعد را پیشبینی میکنند. دراین گزارش با استناد به پیشبینی دو کارشناس امنیتی شرکتهای Gartner و Nasuni چشماندازی از موضوعات مهم امنیت سایبری سالهای پیشرو مطرح کردهایم.

۰۱/۰۱/۲۰۲۲ -

آسیبپذیری بحرانی LOG4J (خبر تکمیلی)

خلاصه: پس از کشف آسیب پذیری LOG4J بسیاری از شرکتهای مطرح فهرستی از محصولا آسیبپذیر خود را منتشر کردند. تعدادی از بدافزارهای نیز از طریق این آسیبپذیری در حال انتشار هستند.

۱۳/۱۲/۲۰۲۱ -

آسیبپذیری بحرانی LOG4J

خلاصه: آسیبپذیری بحرانی در کتابخانه بسیارکاربردی logging جاوا به نام log4j بسیاری از محصولات کاربردی از برندهای مطرحی را تحت تأثیر قرار داده است.

آسیبپذیری بحرانی در کتابخانه بسیارکاربردی logging جاوا به نام log4j کشف شده است. این آسیبپذیری روزصفر با شناسه CVE-2021-44228 از نوع اجرای کد از راه دور (RCE) است که میتواند کنترل کل سرور آسیبپذیر را به مهاجم بسپارد. برای این آسیب پذیری در حال حاضر اکسپلویت فعالی وجود دارد و سطح خطر آن از ۱۰، ۱۰ اندازه گیری شده است.

۱۱/۱۲/۲۰۲۱ -

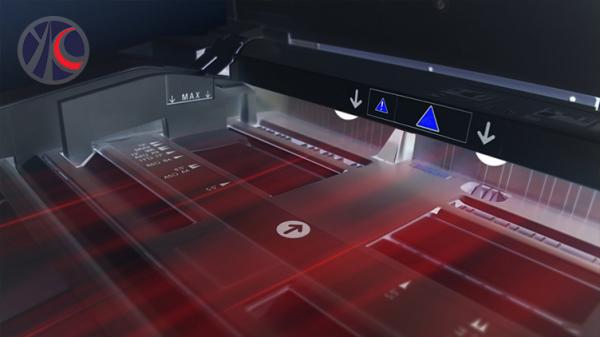

اعطاي امتیاز ادمين ویندوز از راه دور، توسط سرور چاپ!

خلاصه: اخیراً آسیبپذیری دیگری در سرور چاپ ویندوز شناسایی شده است که به تمام کاربران ویندوز اجازهی فعالیت در سطح ادمین میدهد. محققی به نام بنیامین دلپی، توانسته سرور چاپ از راه دوري ایجاد کند که به کاربران ويندوز با دسترسي محدود اجازه میدهد کنترل کامل دستگاه را به سادگی و با نصب درایور چاپ به دست آورند.

۰۳/۰۸/۲۰۲۱ -

بدافزار حذفکننده اطلاعات، Meteor سرنخ جدید حملات اخیر به وزارت راه و شهرسازی و سیستم ریلی ایران

روزهای پایانی سومین هفته تیرماه، وزارت راه و شهرسازی و سیستم ریلی ایران مورد حملات سایبری قرار گرفت و تمامی سامانههای وزارت راه و شرکت راه آهن از دسترس خارج شدند.گزارشها حاکی از آن بود که این حمله باعث تعویق صد ها قطار یا لغو آنها شده است. چنانچه تصویر نشان میدهد بر تابلوی اعلان برنامه قطارهای راهآهن در ایستگاه تهران نوشته شده: «تاخیر زیاد بدلیل حملات سایبری» و از مسافران خواسته شده بود تا برای کسب اطلاعات بیشتر، با شمارهای تماس بگیرند که متعلق به دفتر مقام معظم رهبری، حضرت آیت الله خامنه ای بود.

۳۱/۰۷/۲۰۲۱ -

هشدار مایکروسافت: بدافزار LemonDuck سیستمهای ویندوز و لینوکس را هدف قرار می دهد.

خلاصه: بدافزار LemonDuck، از یک شبکه بات رمزارز به بدافزاری خطرناک تبدیل شده است که مایکروسافت اخیراً تهدیدات مهم ونحوه تکامل آن را گزارش کرده است. پیشتر، این بدافزار به دلیل توانایی انتشار سریع در شبکه آلوده برای تسهیل سرقت اطلاعات و تبدیل دستگاهها به رباتهای استخراج رمزارز با هدایت منابع محاسباتی شناخته میشد. با توسعه قابلیتها، اکنون LemonDuck به عنوان یک بارگذار برای حملات بعدی عمل می کند که شامل سرقت اعتبارنامه و نصب بدافزارهای دیگر است.

۲۸/۰۷/۲۰۲۱ -

سرقت اطلاعات میلیونها کاربر کلابهاوس؟!

خلاصه : به نقل از برخی کارشناسان امنیتی، اطلاعات میلیون ها کاربر شبکه اجتماعی کلاب هاوس به سرقت رفته و قرار است در تاریخ چهارم سپتامبر ۲۰۲۱، در یک مزایده خصوصی در «دارکنت» به فروش برسد.

۲۵/۰۷/۲۰۲۱ -

حمله PetitPotam

خلاصه: حمله PetitPotam ، نوع جدیدی از حملات NTLM(New Technology LAN Manager) relay ، مهاجم را قادر میسازد تا Domain controller و در نهایت تمامی دامنه Windows را تصاحب کند.

۲۴/۰۷/۲۰۲۱ -

خانواده باجافزاری HelloKitty این بار برای SonicWall دردسرساز شد.

خلاصه: آژانس امنیت زیرساخت و امنیت سایبری ایالات متحده آمریکا -CISA- هشدار داد که مهاجمین با سوءاستفاده از آسیبپذیری از پیششناختهشده و وصلهشدهای، محصولات سری ۱۰۰ Secure Mobile Access (SMA) و Secure Remote Access (SRA) EOL شرکت SonicWall را مورد هدف قرار دادهاند. هر چند شرکت SonicWall وقوع حملات باجافزاری را قریبالوقوع می داند؛ مدیرعامل شرکت Coveware، ضمن تأیید هشدار CISA، گفت: «حملات در حال انجام هستند!»

۱۸/۰۷/۲۰۲۱